Vulnerabilidades encontradas em plataformas de aplicações e bibliotecas de terceiros têm chamado cada vez mais a atenção para a segurança das aplicações nos últimos anos

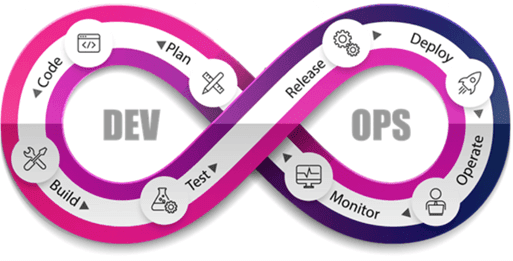

A Check Point Research (CPR), área de Threat Intelligence da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), fornecedor líder de soluções de cibersegurança a nível global, alerta para as vulnerabilidades encontradas em plataformas de aplicações e bibliotecas de terceiros que têm chamado cada vez mais a atenção para a segurança das aplicações nos últimos anos e que colocam pressão nas Equipas DevOps para detetar e resolver vulnerabilidades no seu Ciclo de Vida de Desenvolvimento de Software (SDLC).

O SDLC trata-se da estrutura que define o processo de construção de uma aplicação. Abrange todo o ciclo de vida da aplicação, desde o planeamento até à sua desativação.

Diferentes modelos SDLC surgiram desde o modelo tradicional waterfall, com o CI/CD mais robusto e os modelos ágeis a ocuparem a posição mais alta em popularidade nos dias de hoje. Mas o seu objetivo tende a ser semelhante: permitir a produção de software de alta qualidade e baixo custo o mais rapidamente possível.

A NVD (National Vulnerability Database), a base de dados que rastreia e regista todas as vulnerabilidades significativas publicadas e divulgadas pelos fornecedores de software encontrou uma tendência crescente no número de vulnerabilidades identificadas ao longo dos últimos cinco anos, com um aumento de 9,7% em 2021. A CISA (Cybersecurity and Infrastructure Security Agency) afirma que de todas as vulnerabilidades registadas ao longo do tempo, a vulnerabilidade mais explorada é a 504.

Como funciona um SDLC Seguro (SSDLC)

O Secure Software Development Life Cycle (SSDLC) introduz a componente de segurança no ciclo de vida, fornecendo assim um quadro para os programadores assegurarem que a segurança é uma consideração em todas as fases do desenvolvimento de software, em vez de ser algo secundário. Esta abordagem evita que mais tarde surjam vulnerabilidades no ambiente de produção, reduzindo assim os custos da sua remediação. O exemplo de um Secure Software Development Life Cycle define os controlos de segurança mínimos que ajudam a proteger o software em cada fase de desenvolvimento. Cada fase exigirá ferramentas e metodologias de teste de segurança especializadas e continuará a decorrer em todas as fases de cada lançamento de software.

A melhoria da Segurança SDLC oferece vários benefícios, como

- A reparação de vulnerabilidades recorrentes que seriam dispendiosas uma vez que o software seja instalado

- Resolver questões de segurança dentro de componentes integrados num sistema muito maior

A Check Point recomenda adotar algumas medidas para melhorar as práticas de segurança

O shift-left mindset procura trazer as práticas de segurança tradicionalmente concluídas numa fase posterior do ciclo, tais como componentes de teste, para as fases iniciais de desenvolvimento. Por outras palavras, evoluímos do DevOps para o DevOpsSec, para o DevSecOps - tudo isto deslocando "Sec" para a esquerda. Mas andar na conversa requer um pouco mais do que isso. Para abraçar totalmente a shift-left mentality, a Check Point recomenda:

- Construir uma equipa conhecedora de várias áreas dentro da SDLC

- Criar colaborações

- Fomentar a colaboração entre várias equipas da organização para ter em conta uma visão mais abrangente da segurança e do que ela significa para o seu negócio em particular

- Melhorar continuamente os processos, considerando que as ameaças estão sempre a evoluir, assim como as suas prioridades e táticas de Segurança

Para manter o SDLC seguro a Check Point recomenda

- Alavancar as ferramentas open-source, developer-first

- Verificar antecipadamente as vulnerabilidades criadas por componentes de terceiros

- Procura de erros de configuração em todas as camadas de software

A segurança de um SDLC dependerá do desempenho, motivação, competências e ferramentas disponíveis para a sua equipa DevOps

Saiba mais sobre a segurança da SDLC no blog da Check Point

Post A Comment:

0 comments: